Der DSGVO-Bluff: Warum ein Server in Frankfurt Sie nicht automatisch rettet (und Verschlüsselung mehr ist als ein Häkchen)

Diskussionen über DSGVO-Konformität in der Cloud enden oft in einer Sackgasse aus Länderkürzeln: „US-Cloud böse, EU-Cloud gut.“ Doch wer Cloud-Sicherheit auf Geografie reduziert, übersieht den entscheidenden technischen Punkt: Wer kontrolliert eigentlich die Daten, während sie verarbeitet werden?

Die Realität ist unbequem: Ein deutscher Standort ist kein Sicherheitsfeature, und ein US-Anbieter ist kein automatisches Risiko. Was zählt, ist die Architektur.

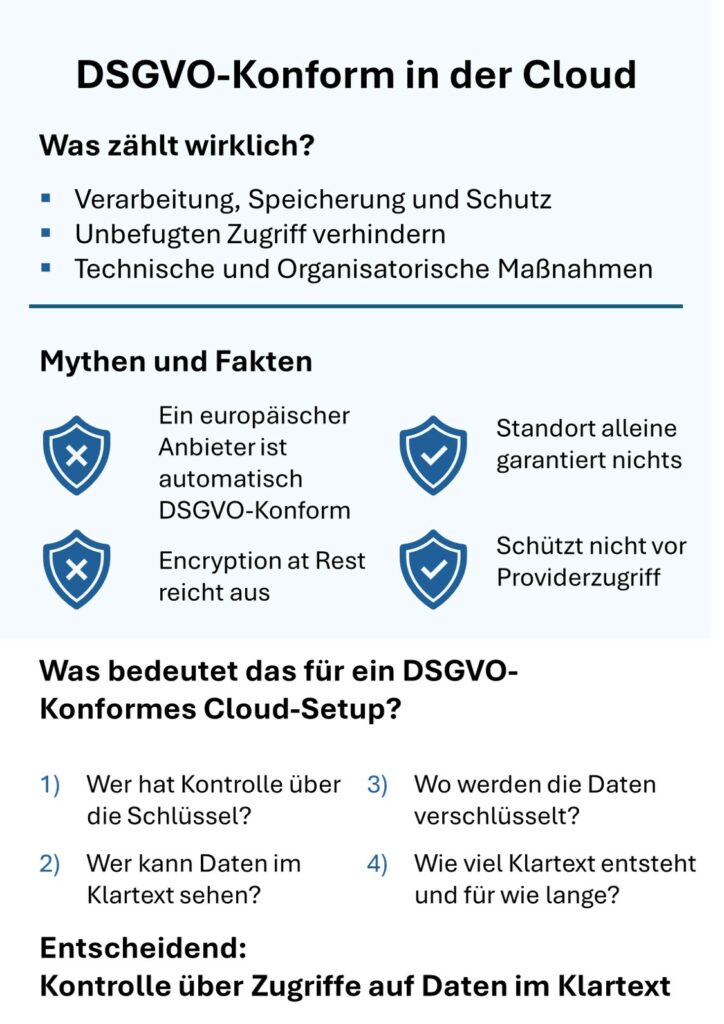

Räumen wir mit drei gefährlichen Mythen auf.

Mythos 1: „Ein europäischer Anbieter ist automatisch sicher und DSGVO-konform.“

Das ist der vielleicht größte Trugschluss. Es ist eine unangenehme Wahrheit, die in der Branche selten laut ausgesprochen wird: Ein Rechenzentrum in Deutschland garantiert noch lange keine modernen Sicherheitsstandards.

Wir sehen immer wieder „Souveräne Cloud“-Anbieter, die sich die DSGVO stolz auf die Fahne schreiben, aber technologisch Jahre hinterherhinken.

- Fehlende Verschlüsselung: Manche lokalen „Public Clouds“ bieten nicht einmal standardmäßig Encryption at Rest an – ein Feature, das bei Hyperscalern seit über einem Jahrzehnt zur Grundausstattung gehört.

- Veraltete Admin-Architekturen: Ohne moderne Hardware-Isolation (wie das AWS Nitro System) ist der administrative Zugriff auf Server oft viel einfacher möglich als bei globalen Plattformen.

Die provokante Frage lautet: Was ist Ihnen lieber? Ein Anbieter in Frankfurt, dessen Admins theoretisch via SSH auf Ihre unverschlüsselten Daten zugreifen könnten, weil die Architektur veraltet ist? Oder ein US-Anbieter, der sich technisch selbst aussperrt und gar nicht zugreifen kann?

DSGVO-Konformität erfordert „geeignete technische und organisatorische Maßnahmen“ (TOMs). Ein Anbieter, der diese Technik nicht liefert, ist nicht konform – egal, wie deutsch seine Postadresse ist.

Mythos 2: „Encryption at Rest reicht aus.“

Viele Unternehmen setzen einen Haken bei „Verschlüsselung im Ruhezustand“ und lehnen sich zurück. Das ist fahrlässig.

- Das Problem: Bei Standard-Verschlüsselung (Managed Keys) kontrolliert der Provider die Schlüssel.

- Die Konsequenz: Wenn eine Behörde (egal ob aus den USA oder Europa) die Herausgabe von Daten fordert, kann der Provider technisch gezwungen werden, diese zu entschlüsseln.

- Fazit: Encryption at Rest schützt Sie vor dem Diebstahl einer Festplatte aus dem Rechenzentrum, aber nicht vor einer rechtlichen Anordnung zur Datenherausgabe.

Mythos 3: „US-Clouds sind wegen des CLOUD Act illegal.“

Der CLOUD Act ist ein Risiko, aber kein pauschales Verbot. Er greift nur, wenn der Provider Zugriff auf die Daten („Possession, Custody, or Control“) hat. Die Lösung ist technisch, nicht politisch: Wenn Sie die Schlüssel so verwalten, dass der Provider technisch keinen Zugriff auf den Klartext hat, läuft eine Herausgabeanordnung ins Leere. Wo kein Zugriff ist, kann auch nichts herausgegeben werden.

Die wirkliche Herausforderung: Data-in-Use & Der „Kill Switch“

Die DSGVO interessiert sich weniger für Geografie, sondern für die Frage: Wer kontrolliert den Klartext? Hier kommen zwei Technologien ins Spiel, die echte digitale Souveränität ermöglichen:

- Hardware-Isolation statt Vertrauen (Das Nitro-Prinzip)Lange Zeit galt: Wer den Server betreibt, kann in den Arbeitsspeicher schauen. Das ist bei modernen Architekturen falsch. Systeme wie das AWS Nitro Systemsind so designt, dass es keine administrativen Zugänge (kein SSH) für den Cloud-Betreiber gibt. Unabhängige Audits (z. B. NCC Group) bestätigen, dass es keinen Mechanismus gibt, mit dem ein Operator Daten im Speicher auslesen könnte („Zero Operator Access“). Das schützt Daten auch während der Verarbeitung.

- Der ultimative Notaus: External Key Stores (XKS)Wirkliche Souveränität haben Sie erst, wenn Sie die „Root of Trust“ aus der Cloud herausziehen. Mit einem External Key Store (XKS)liegen die Schlüssel in Ihrem eigenen Hardware-Sicherheitsmodul (oder bei einem Treuhänder) – niemals in der Cloud.

- Der Effekt: Wenn AWS Daten verarbeiten muss, fragen sie Ihren Schlüssel kurzzeitig an.

- Der Kill Switch: Trennen Sie die Verbindung zu Ihrem Schlüsselspeicher, werden sämtliche Daten in der Cloud augenblicklich zu unlesbarem Datenmüll.

- Rechtliche Folge: Selbst unter Zwang kann der Provider keine lesbaren Daten an Behörden herausgeben, da er den Schlüssel nicht besitzt.

Souveränität ist eine Architektur-Entscheidung

DSGVO-konforme Cloud-Nutzung ist möglich – auch mit US-Hyperscalern. Aber sie passiert nicht von allein.

Hören Sie auf, sich auf den Standort zu verlassen. Stellen Sie stattdessen die harten technischen Fragen:

- Wer hat den Schlüssel? (Antwort muss sein: Ich – oder ein Treuhänder, nicht der Cloud-Provider allein.)

- Gibt es Hardware-Isolation? (Schutz vor Admin-Zugriffen im Rechenzentrum.)

- Was passiert, wenn ich den Stecker ziehe? (Sind die Daten dann unlesbar?)

Wer diese Fragen technisch sauber beantwortet, baut eine Festung, die sicherer und konformer ist als so manche „Souveräne Cloud“, die nur mit ihrem Standort wirbt, aber bei der Sicherheit patzt.

Digitale Souveränität beginnt nicht auf der Landkarte. Sie beginnt in der Architektur.

Wenn Sie mehr über sichere Cloud-Architekturen und Datenschutz erfahren möchten, empfehlen wir Ihnen unsere weiteren Fachartikel auf der Website. Dort bieten wir fundierte Analysen und praxisnahe Lösungen für Ihre digitale Souveränität.